سيناقش هذا المنشور ما هو Linux sysctl في Kubernetes وكيف يمكن استخدامه داخل مجموعة Kubernetes. sysctl هو واجهة في نظام التشغيل Linux والتي تمكن المسؤول من تعديل معلمات kernel في وقت التشغيل. سنشرح هنا كيفية استخدام أنظمة تشغيل Linux في منصة Kubernetes. سنعرض مثالًا بسيطًا لمساعدتك على فهم نوع المخرجات التي يمكنك توقعها أثناء تنفيذ أوامر kubectl لاستخدام sysctls في Kubernetes.

ما هي sysctls؟

sysctls هي واجهة في Linux تُستخدم لضبط معلمات kernel في وقت التشغيل لمساحة الاسم في الحاوية. يمكن العثور على هذه المعلمات في / proc / sys / ملف العملية الظاهرية وهي تغطي العديد من الأنظمة الفرعية مثل الذاكرة الافتراضية والشبكات والنواة وما إلى ذلك. يمكن فقط تعيين sysctls ذات مساحة الاسم بشكل مستقل على pods و Kubernetes يعرض إعدادات sysctl. يجب تعيين sysctls على مستوى العقدة التي لا توجد بها مساحة اسم باستخدام طريقة أخرى لإعداد sysctls مثل مشغل ضبط العقدة. علاوة على ذلك ، يتم إدراج sysctls الآمن فقط في القائمة البيضاء افتراضيًا بينما يلزم تمكين sysctls غير الآمنة يدويًا على العقدة حتى يمكن إتاحتها للمستخدم. الآن ، دعونا نفهم كيفية استخدام Linux sysctls في Kubernetes.

المتطلبات الأساسية

قبل أن تبدأ في تعلم كيفية استخدام أنظمة Linux sysctls في Kubernetes ، تأكد من تثبيت الأدوات التالية في نظامك:

-

- إصدار Kubernetes 1.23 أو أي إصدار آخر آخر

- Ubuntu 20.04 أو أي إصدار آخر آخر

- Sysctls لدعم البودات

- أداة سطر أوامر Kubectl

- كتلة Minikube

بافتراض أن نظامك يلبي الاحتياجات الأساسية ، فإننا ننتقل إلى قسم التنفيذ.

كيفية استخدام Linux sysctls في Kubernetes؟

نظام التشغيل Linux هو نظام أساسي يسمح لك بضبط النواة عبر مقابض sysctls في مكدس الشبكة. بعض sysctls لها مساحة اسم لحجرة بتكوينها الخاص بينما البعض الآخر صالح للنظام بأكمله. جمعت Kubernetes واجهة sysctls في فئتين:

-

- Namespaced مقابل sysctls على مستوى العقدة

- النظم الآمنة مقابل النظم غير الآمنة

Namespaced مقابل sysctls على مستوى العقدة:

في Linux kernel ، تكون معظم sysctls عبارة عن مساحات أسماء ، مما يتيح لك تعيينها بشكل مستقل بين مجموعات متنوعة على عقدة واحدة. يمكن الوصول بسهولة إلى sysctls ذات مسافات الأسماء في لوحة Kubernetes. بعض sysctls ذات مساحة الاسم هي كما يلي:

-

- fs.mqueue. *

- kernel .msg *

- kernel.shm *

- kernel.sem

لا يتم تحديد مساحة أسماء النطاقات sysctls على مستوى العقدة ويحتاج مسؤول الكتلة إلى تعيينها يدويًا. إما أن يستخدم مسؤول المجموعة مجموعة شيطان مع حاوية ذات امتيازات أو يمكنه تعديل توزيع Linux للعقدة /etc/sysctls.conf. يمكن أيضًا استخدام مشغل ضبط العقدة لتعيين sysctls على مستوى العقدة.

الأنظمة الآمنة مقابل الأنظمة غير الآمنة:

هناك مجموعتان من sysctls: آمنة وغير آمنة. يتم تحديد مساحات أسماء النطاقات الآمنة بشكل صحيح ويتم عزلها تمامًا داخل الكبسولات الموجودة على نفس العقدة. يتم تمكين sysctls الآمن افتراضيًا ويمكن استخدامه في حجرة من خلال تعديل مواصفات البود. ومع ذلك ، يتم تعطيل sysctls غير الآمنة افتراضيًا وتحتاج إلى تمكينها يدويًا بواسطة مسؤول المجموعة. لا تؤثر أنظمة sysctls الآمنة على جيرانهم نظرًا لأن أسماءهم محددة بشكل صحيح. بينما يمكن أن تؤثر أنظمة sysctls غير الآمنة بشكل غير متوقع على جيرانها مثل التحميل الزائد على النظام. المجموعة الآمنة من sysctls هي كما يلي:

-

- net.ipv4.ping_group_range

- net.ipv4.ip_local_port_range

- kernel.shm_rmid_forced

- net.ipv4.tcp_syncookies

النقطة التي يجب ملاحظتها هنا هي أن مجرد استخدام مساحة الاسم وحدها لا يكفي لفرض أن sysctl آمن.

الآن بعد أن فهمنا كلاً من فئات sysctls ، دعنا ننتقل إلى تعلم كيفية استخدام هذه sysctls في Kubernetes. هنا ، سنوجهك حول كيفية استخدام كل من sysctls الآمنة وغير الآمنة وكيفية تمكين sysctls غير الآمنة يدويًا في Kubernetes.

الخطوة رقم 1: ابدأ تشغيل Minikube Cluster

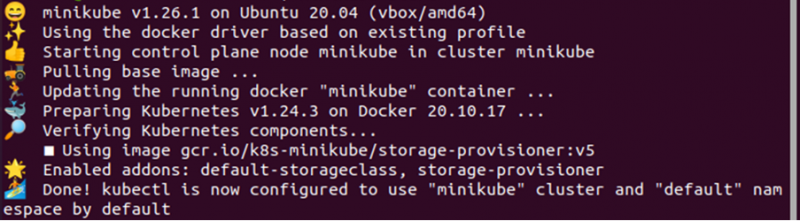

يمكن استخدام منصة Kubernetes عبر بعض المجموعات ونحن نستخدم مجموعة minikube هنا. لبدء كتلة minikube ، يمكنك استخدام الأمر الوارد أدناه:

> بدء minikube

سيبدأ هذا مجموعة minikube حيث يمكنك تشغيل أوامر kubectl واستخدام أنظمة تشغيل Linux في منصة Kubernetes. عند تنفيذ هذا الأمر ، ستحصل على إخراج مشابه لما هو مذكور أدناه:

الخطوة رقم 2: تحقق من معلمات sysctls

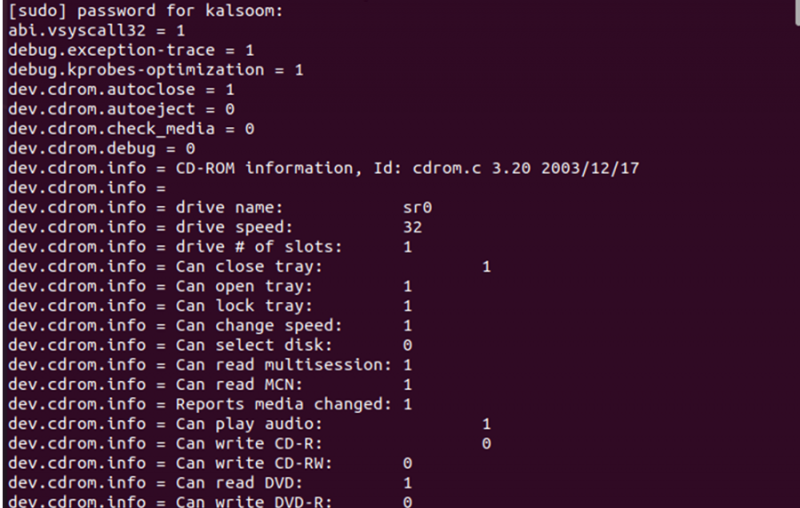

تُستخدم واجهة sysctls لتعديل معلمات kernel الموجودة في ملف العملية / proc / sys / virtual. لسرد جميع المعلمات ، يمكن استخدام الأمر الوارد أدناه:

> سودو sysctl -أ

سيقوم هذا الأمر بسرد جميع معلمات kernel من ملف العملية / proc / sys / virtual. انظر عينة الإخراج الواردة في اللقطة أدناه:

الخطوة # 3: تمكين sysctls غير الآمنة

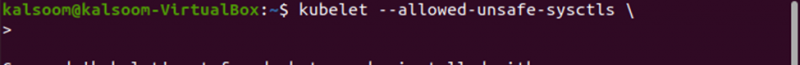

يلزم تمكين sysctls غير الآمن يدويًا لأنه يتم تعطيله افتراضيًا. يقوم مسؤول المجموعة يدويًا بتمكين أنظمة sysctls غير الآمنة على أساس كل عقدة. لا يمكن بدء تشغيل البودات التي عطلت sysctls غير الآمن ولكن جدولتها فقط. هناك بعض الشروط المحددة (مثل ضبط تطبيق وقت التشغيل ، والأداء العالي ، وما إلى ذلك) عندما يمكن لمسؤول المجموعة السماح بـ sysctls غير الآمن. لتمكين sysctls غير الآمن على أساس عقدة على حدة ، يمكنك استخدام الأمر kubectl الوارد أدناه:

> kubectl - يسمح - غير آمنة - sysctls \

هذه طريقة أساسية وبسيطة جدًا لتمكين sysctls غير الآمن باستخدام الأمر kubectl.

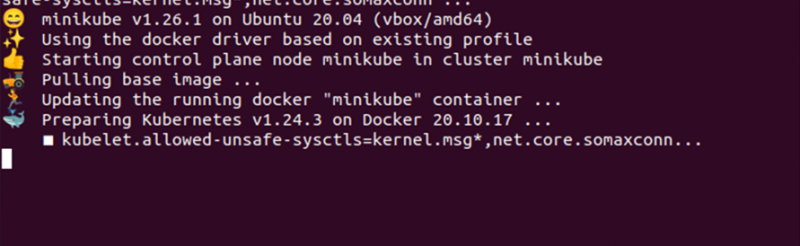

علاوة على ذلك ، يمكن تمكين sysctls غير الآمنة باستخدام علامة التكوين الإضافي minikube. يمكن القيام بذلك باستخدام الأمر الوارد أدناه:

يتيح لك هذا الأمر تمكين sysctls غير الآمن عبر كتلة minikube. ومع ذلك ، يمكنه فقط تمكين sysctls ذات مساحة الاسم. انظر عينة الإخراج الواردة في اللقطة أدناه:

استنتاج

قدمت لنا هذه المقالة نظرة عامة على واجهة Linux sysctls. ناقشنا ماهية نظام Linux sysctl وكيف يمكن استخدامه في بيئة Kubernetes. هناك مجموعتان من sysctls: آمنة وغير آمنة. يتم تمكين المجموعة الآمنة لـ sysctls بشكل افتراضي ، بينما يتم تعطيل مجموعة sysctls غير الآمنة افتراضيًا. بمساعدة مثال بسيط وسهل ، تعلمنا كيفية تمكين sysctls غير الآمن باستخدام الأمر kubectl وعلامة minikube –extra-config.