قد تواجه مشكلة أثناء إعداد مجموعة Kubernetes عندما تعرف فقط كيفية استخدام NodePort لإتاحة الوصول إلى خدمة Kubernetes عبر الإنترنت. عند استخدام نوع خدمة NodePort ، سيتم تعيين رقم منفذ مرتفع ويجب أن تسمح بالاتصالات بهذه المنافذ في قاعدة جدار الحماية الخاص بك. إنه يضر بالبنية التحتية الخاصة بك خاصة إذا كان الخادم يمكن الوصول إليه عبر الإنترنت المفتوح. يمكنك تعيين مجموعة من عناوين IP خارج المجموعة كمسؤول عن المجموعة يمكنه نقل حركة المرور إلى الخدمات هناك. هذا هو بالضبط ما سنتحدث عنه في هذه المقالة: للعثور على جميع المعلومات الهامة حول كيفية تكوين عناوين IP الخارجية للخدمة في Kubernetes.

ما هي خدمة IP الخارجية؟

ستتلقى إحدى نقاط نهاية الخدمة حركة المرور التي تدخل الكتلة باستخدام IP الخارجي (مثل IP الوجهة) ومنفذ الخدمة. Kubernetes ليست مسؤولة عن إدارة IP الخارجي.

يعد التأكد من عنوان IP المستخدم للوصول إلى مجموعة Kubernetes أمرًا بالغ الأهمية في هذا الموقف. باستخدام نوع خدمة IP الخارجية ، قد نقوم بربط الخدمة بعنوان IP المستخدم للوصول إلى الكتلة.

حقيقة أن شبكة Kubernetes تتفاعل مع شبكة Overlay مهمة لفهم هذا الموقف. هذا يعني أنه يمكنك الوصول عمليًا إلى كل عقدة في الكتلة بمجرد وصولك إلى أي من العقد (عقدة رئيسية أو عاملة).

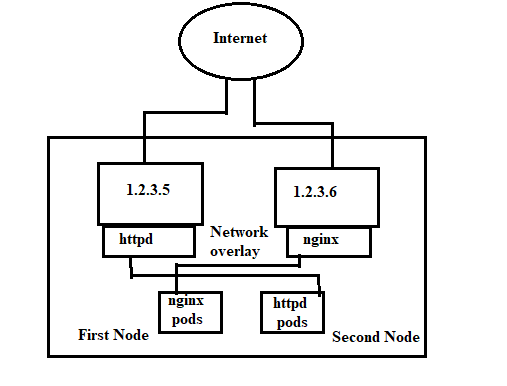

تظهر الشبكة بهذه الطريقة:

تشترك كلا العقدتين 1 و 2 في الرسم التخطيطي في عنوان IP واحد. يعيش Pod الحقيقي على Node 1 ولكن عنوان IP 1.2.3.6 مرتبط بخدمة Nginx على Node 1. يرتبط عنوان IP الخاص بالعقدة 1 ، 1.2.3.4 ، بخدمة httpd ، ويوجد Pod الفعلي لـ Node 2 هناك.

أصبح هذا ممكنًا بفضل دعائم شبكة Overlay. عندما نقوم بلف عنوان IP 1.2.3.4 ، يجب أن تستجيب خدمة httpd ؛ عندما نقوم بعمل curl 1.2.3.5 ، يجب أن تستجيب خدمة Nginx.

مزايا وعيوب الملكية الفكرية الخارجية

فيما يلي مزايا وعيوب IP الخارجي:

من المفيد استخدام عنوان IP خارجي للأسباب التالية:

-

- عنوان IP الخاص بك تحت سيطرتك تمامًا. بدلاً من استخدام ASN لموفر السحابة ، يمكنك استخدام IP الذي ينتمي إلى ASN الخاص بك.

تشمل عيوب IP الخارجي ما يلي:

-

- الإعداد المباشر الذي سنمر به الآن ليس متاحًا بسهولة. هذا يعني أنه في حالة فشل العقدة ، فلن يكون الوصول إلى الخدمة متاحًا وسيتعين عليك إصلاح المشكلة يدويًا.

- للتعامل مع IPs ، هناك حاجة إلى عمل بشري كبير. نظرًا لأن عناوين IP لا يتم تخصيصها ديناميكيًا لك ، عليك القيام بذلك يدويًا.

ما هو السلوك الافتراضي للرفض / السماح؟

ال ' السماح الافتراضي ' يشير إلى أن جميع حركة المرور مسموح بها بشكل افتراضي. ما لم يُسمح على وجه التحديد ، يتم رفض كل حركة المرور بشكل افتراضي عند استخدام المصطلح ' رفض افتراضي . ' إلا عندما يتم تحديد سياسة الشبكة.

-

- يُسمح بجميع حركات المرور من وإلى الكبسولة إذا لم تكن هناك سياسات شبكة سارية لهذا الجراب.

- إذا كانت هناك سياسة شبكة واحدة أو أكثر سارية على مجموعة من النوع ingress ، فلا يُسمح إلا بحركة المرور الداخلة المسموح بها صراحةً بواسطة هذه السياسات.

- عندما يتم تطبيق سياسة شبكة واحدة أو أكثر على مجموعة من أنواع الخروج ، عندئذٍ يُسمح فقط بحركة الخروج المسموح بها بواسطة هذه السياسات.

الإعداد الافتراضي لأنواع نقاط النهاية الأخرى (VMs ، واجهات المضيف) هو حظر حركة المرور. يُسمح فقط بحركة المرور المسموح بها على وجه التحديد من خلال نهج الشبكة ، حتى إذا لم يتم تطبيق سياسات الشبكة على نقطة النهاية.

أفضل الممارسات: سياسة الرفض الافتراضية الضمنية

يجب عليك تكوين سياسة رفض افتراضية ضمنية تم إنشاؤها لأجهزة Kubernetes الخاصة بك. هذا يضمن أن حركة المرور غير المرغوب فيها يتم حظرها تلقائيًا. تذكر أن سياسات الإنكار الضمني الضمني تدخل حيز التنفيذ دائمًا ؛ إذا سمحت أي سياسات أخرى بالمرور ، لا ينطبق الرفض. يتم تنفيذ الرفض فقط بعد النظر في جميع السياسات الأخرى.

كيفية إنشاء سياسة رفض افتراضية لـ Kubernetes Pods؟

ننصح باستخدام سياسة الشبكة العالمية حتى إذا كان من الممكن استخدام أي من القواعد التالية لإنشاء سياسة رفض افتراضية لحجرات Kubernetes. يتم تطبيق سياسة الشبكة العالمية على جميع أحمال العمل (الأجهزة الظاهرية والحاويات) عبر جميع مساحات الأسماء والمضيفين. تشجع سياسة الشبكة العالمية اتباع نهج حذر للأمان أثناء الدفاع عن الموارد.

-

- قم بتمكين الإعداد الافتراضي لرفض سياسة الشبكة العالمية ، التي ليس لها مساحة أسماء

- تفعيل الافتراضي لرفض سياسة الشبكة ، ذات مساحة الاسم

- تفعيل الإعداد الافتراضي لرفض سياسة Kubernetes ، ذات مساحة الاسم

ما هو IP Block؟

بهذا ، يتم اختيار نطاقات IP CIDR المحددة للسماح لها كمصادر دخول أو وجهات خروج. نظرًا لأن Pod IPs عابرة ولا يمكن التنبؤ بها ، يجب أن تكون عناوين IP خارجية للكتلة.

يجب إعادة كتابة المصدر أو عنوان IP الوجهة للحزم بشكل متكرر عند استخدام طرق الدخول والخروج العنقودية. اعتمادًا على المكون الإضافي للشبكة المحدد (مزود الخدمة السحابية ، وتنفيذ الخدمة ، وما إلى ذلك) المستخدم ، قد يتغير السلوك.

هذا صحيح بالنسبة للدخول وهذا يعني أنه في بعض الحالات يجب عليك تصفية الحزم الواردة التي تستند إلى IP المصدر الفعلي. من ناحية أخرى ، قد يكون 'عنوان IP المصدر' الذي تعمل عليه NetworkPolicy هو عنوان IP الخاص بـ LoadBalancer أو حتى عقدة Pod ، وما إلى ذلك.

يوضح هذا أن الاتصالات بين البودات وعناوين IP للخدمة التي تمت إعادة كتابتها إلى عناوين IP الخارجية للكتلة قد تخضع لقيود تستند إلى ipBlock من حيث الخروج.

ما هي السياسات الافتراضية؟

يُسمح ، افتراضيًا ، بجميع حركات الدخول والخروج من وإلى البودات في مساحة الاسم إذا لم تكن هناك عناصر تحكم في مكانها لمساحة الاسم هذه. يمكنك تغيير السلوك الافتراضي لمساحة الاسم باستخدام الأمثلة التالية.

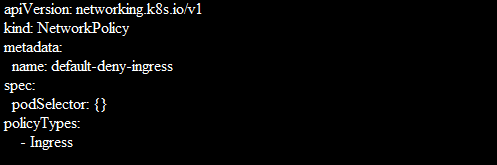

افتراضي رفض كل حركة المرور

عند إنشاء سياسة شبكة تختار جميع البودات ولكنها لا تتضمن أي حركة مرور واردة إلى هذه البودات ، يمكنك إنشاء سياسة عزل دخول 'افتراضية' وهي لمساحة اسم.

هذا يضمن أن جميع الكبسولات ، بغض النظر عما إذا كانت أي سياسة أخرى تختارها ، معزولة عن الدخول. لا تنطبق هذه القاعدة على العزل للخروج من أي حجرة.

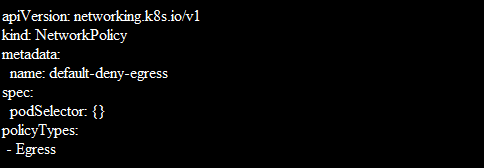

افتراضي رفض جميع حركات المرور الخارجة

عندما تقوم بإنشاء NetworkPolicy تختار جميع البودات ولكنها تمنع حركة مرور الخروج من تلك البودات ، يمكنك إنشاء سياسة عزل خروج 'افتراضية' وهذا أيضًا لمساحة الاسم.

استنتاج

كان هذا الدليل يدور حول استخدام DenyServiceExternalIPs. لقد صممنا تمثيلًا تخطيطيًا أيضًا لجعل مستخدمينا يفهمون أنه يعمل. لقد قدمنا تكوينات العينة أيضًا.