التحديات الشائعة التي تواجه الميتاسبلويت

1. مشاكل التثبيت والإعداد

أحد التحديات الأولية التي يواجهها العديد من المستخدمين يتضمن إجراء التثبيت والإعداد. يعتمد Metasploit على تبعيات مختلفة تتطلب تكوينًا دقيقًا. إذا لم يتم تنفيذ هذا الإعداد بشكل صحيح، فقد يؤدي إلى مشكلات مختلفة، بما في ذلك عدم وجود وحدات أو مكونات لا تعمل على النحو المنشود.

حل:

التحقق من التبعيات : تأكد من تثبيت جميع التبعيات الضرورية وإبقائها محدثة. تقدم وثائق Metasploit الرسمية قائمة مفصلة بالمتطلبات الأساسية المصممة خصيصًا لأنظمة التشغيل المختلفة. قم بتنفيذ التحديث والترقية الكاملة لنظام Linux الخاص بك عن طريق استخدام الأمر التالي:

sudo تحديث مناسب -و && sudo ترقية مناسبة -و && sudo ترقية التوزيعة المناسبة -و

استخدم توزيعة Linux لغرض الاختراق : لتبسيط عملية الإعداد، فكر في استخدام توزيعة Penetration Linux مثل Kali Linux الذي يأتي مع Metasploit المثبت مسبقًا.

2. أخطاء اتصال قاعدة البيانات

يعتمد Metasploit على قاعدة بيانات لتخزين المعلومات حول الأهداف ونقاط الضعف وبيانات الجلسة. يمكن أن تؤدي مشكلات الاتصال بقاعدة البيانات إلى إعاقة سير عمل الاختبار.

حل:

تكوين قاعدة البيانات : تأكد من تكوين إعدادات قاعدة البيانات الخاصة بك في Metasploit بشكل صحيح. تحقق جيدًا من بيانات الاعتماد وعناوين المضيف والمنافذ.

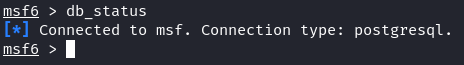

صيانة قاعدة البيانات : قم بصيانة قاعدة البيانات الخاصة بك بانتظام عن طريق تشغيل الأمر 'db_status' للتحقق من حالة الاتصال.

3. مشاكل توافق الوحدة النمطية

تعتبر وحدات Metasploit ضرورية للاستغلال الناجح. يمكن أن تنشأ مشكلات عدم التوافق عند استخدام الوحدات النمطية التي لا تتطابق مع تكوين النظام المستهدف.

حل:

التحقق من صحة الوحدة : تحقق دائمًا من توافق الوحدات مع النظام المستهدف. استخدم أمر 'الفحص' للتحقق مما إذا كانت وحدة معينة مناسبة للهدف.

تخصيص الوحدة النمطية : إذا لزم الأمر، قم بتخصيص الوحدات الموجودة أو قم بإنشاء وحدات خاصة بك لتناسب البيئة المستهدفة.

4. جدار الحماية ومكافحة الفيروسات التدخل

يمكن لجدران الحماية وبرامج مكافحة الفيروسات حظر حركة مرور Metasploit ومنع الاستغلال الناجح.

حل:

تشفير الحمولة : استخدم تقنيات تشفير الحمولة والتعتيم لتجنب اكتشافها بواسطة برامج الأمان.

مسح المنفذ : استخدم أدوات مثل Nmap لإجراء فحص خفي للمنافذ قبل تشغيل Metasploit لتجنب لفت الانتباه إلى أنشطتك.

5. قضايا استقرار الجلسة

بمجرد تنفيذ استغلال ناجح، يعد الحفاظ على جلسة مستقرة أمرًا ضروريًا لأنشطة ما بعد الاستغلال. يمكن أن تؤدي خسارة الجلسة إلى تعطيل تقدمك.

حل:

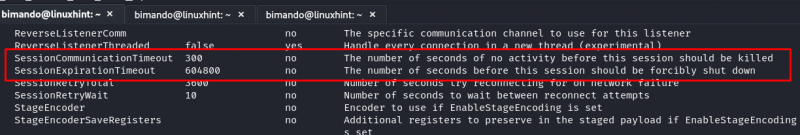

جلسة الحفاظ على الحياة : قم بتكوين إعدادات استمرار الجلسة لضمان اتصالات مستقرة. يقدم Metasploit خيارات متقدمة للحفاظ على الجلسات عن طريق تعيين قيم 'SessionCommunicationTimeout' و'SessionExpirationTimeout' لتكون أطول. لرؤية الخيارات المتقدمة في نوافذ msfconsole، اكتب ما يلي:

أطباء بلا حدود > عرض متقدمة

يحتوي هذا الإعداد المتقدم على قيم افتراضية يمكنك تخصيصها. لتوسيع قيم 'SessionCommunicationTimeout' و'SessionExpirationTimeout'، يمكنك فقط كتابة ما يلي:

أطباء بلا حدود > تعيين مهلة الاتصال بالجلسة < قيمة أعلى >أطباء بلا حدود > تعيين انتهاء صلاحية الجلسة < قيمة أعلى >

التمحور الجلسة : قم بتنفيذ تقنيات تمحور الجلسة للحفاظ على الوصول حتى في حالة فقدان الجلسة الأولية.

6. فشل الاستغلال

وعلى الرغم من التخطيط الدقيق، لا تنجح كل محاولات الاستغلال. يعد فهم سبب فشل استغلال الثغرات أمرًا بالغ الأهمية لاستكشاف الأخطاء وإصلاحها بشكل فعال.

حل:

تحليل السجل : قم بتحليل سجلات Metasploit بحثًا عن رسائل الخطأ والتلميحات حول سبب فشل الاستغلال. يمكن أن توفر السجلات رؤى قيمة حول الأخطاء التي حدثت.

مآثر بديلة : إذا فشلت إحدى برمجيات إكسبلويت، فكر في تجربة برمجيات إكسبلويت بديلة أو نواقل هجوم مختلفة.

7. كثافة الموارد

يمكن أن يكون Metasploit كثيف الاستخدام للموارد، مما يؤدي إلى تباطؤ النظام أو تعطله، خاصة أثناء عمليات الفحص أو الهجمات المكثفة.

حل:

إدارة الموارد: تخصيص موارد نظام كافية (وحدة المعالجة المركزية، ذاكرة الوصول العشوائي) إلى Metasploit لمنع استنفاد الموارد. فكر في تشغيل Metasploit على أجهزة مخصصة أو بيئات افتراضية.

خانق : استخدم خيارات التقييد للحد من معدل محاولات الاستغلال، مما يقلل الضغط على النظام المستهدف.

خاتمة

في عالم اختبار الاختراق، يعد إتقان Metasploit رحلة مليئة بالتحديات والانتصارات. قدم هذا الدليل نظرة ثاقبة للمشكلات الشائعة التي تمت مواجهتها أثناء اختبار الاختراق باستخدام Metasploit وقدم حلولاً عملية للتغلب عليها. تذكر أن استكشاف الأخطاء وإصلاحها يعد مهارة أساسية لأي متخصص في الأمن السيبراني. ومن خلال التحسين المستمر لقدراتك على استكشاف الأخطاء وإصلاحها، ستكون مجهزًا بشكل أفضل للتنقل في عالم القرصنة الأخلاقية المعقد وتأمين المشهد الرقمي.